《Wireshark网络分析的艺术》—像福尔摩斯一样思考

本文共 1775 字,大约阅读时间需要 5 分钟。

本节书摘来自异步社区《Wireshark网络分析的艺术》一书中的像福尔摩斯一样思考,作者林沛满,更多章节内容可以访问云栖社区“异步社区”公众号查看。

像福尔摩斯一样思考

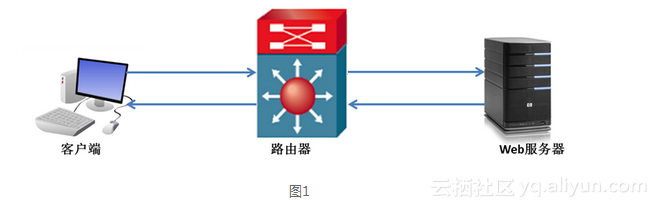

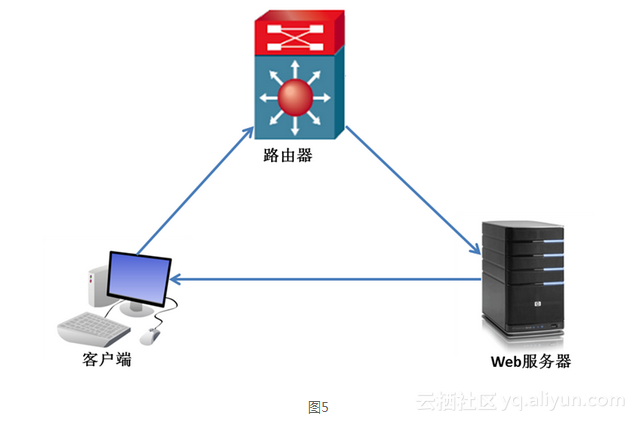

Wireshark网络分析的艺术有位读者在豆瓣上评论我的上一本书,说有阅读侦探小说的感觉。我对此并不觉得惊讶,因为用Wireshark排查问题,和侦探破案的思路是一致的。神探福尔摩斯的破案秘诀是“溯因推理”——先观察所有细节,比如鞋根上的泥疙瘩甚至烟灰;然后作出多种推理和假设;接着刨去各种不可能,最后剩下的“无论多么难以置信,肯定没错。”用Wireshark分析网络包时也类似,我们先要在网络包中寻找各种线索,然后根据网络协议作出推理,接着刨去人为(有意或无意)掩盖的证据,才能得到最后的真相。尤其是和保密机构打交道的时候,工程师进不了机房,文档也不能公开,所以一切线索只能自己在包里找,感觉就更像破案了。我最近帮一位读者解决的问题就非常典型。他供职的机构内部网站有时候会发生诡异的现象,比如Web服务器的端口号会随机发生变化(具体症状就不多讲了,和本文关系不大)。后来做了排查,把客户端和Web服务器直连,问题就消失了,确认了Web服务器和客户端都没有问题。难道根本原因就出在网络路径上了?可是管理员又声称网络拓扑非常简单,不会出问题的。见图1,客户端和Web服务器在不同的子网里,中间由一个路由器转发。

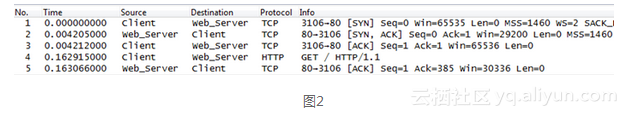

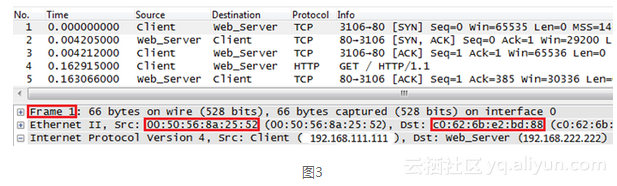

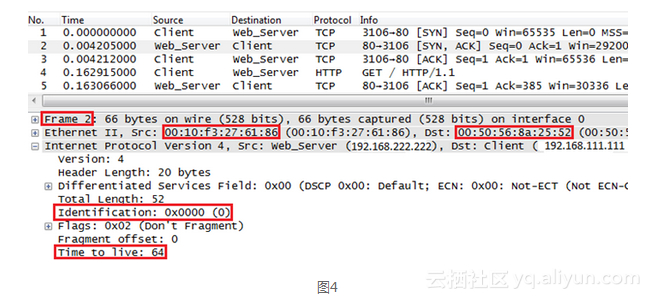

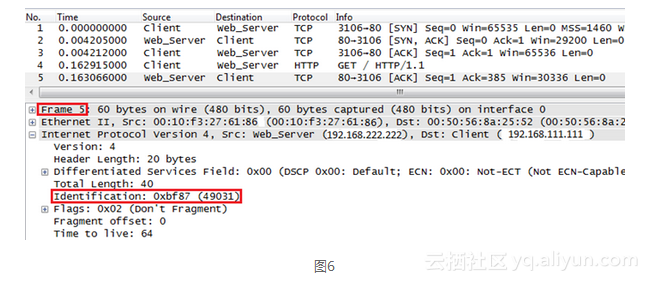

凭我的经验,这个网络拓扑的确简单到没有出问题的可能。可是已经到了山穷水尽的地步了,只好抓包试试。Web服务器不允许我们登录,所以只能在客户端抓,更糟糕的是抓包时那个诡异的现象并没有发生。你一定会纳闷,正常状况抓的包有什么看头啊?人在走投无路的时候,要求都是很低的,能抓到一点算一点。图2就是抓到的包,看起来一切都很正常:前3个包是三次握手,接着客户端发了个HTTP GET请求,服务器也确认收到了。

把以上分析反馈给管理员之后,他果然通过MAC地址00:10:f3:27:61:86找到了一台防火墙。也正是防火墙上的一些错误配置,导致他们遇到了那些诡异症状,改正之后症状就消失了。本文的目的是演示如何在网络包中寻找被掩盖的线索,而不是防火墙知识,所以就不展开了。

从头到尾再复习一下整个过程,是不是很有当侦探的感觉?

注意:

为了保护客户隐私,本文截图里的IP地址和MAC地址都被PS过,这就是为什么有些截图看上去不太自然。本文仅用于学习和交流目的,不代表异步社区观点。非商业转载请注明作译者、出处,并保留本文的原始链接。

你可能感兴趣的文章

菜鸟笔记(一) - Java常见的乱码问题

查看>>

我理想中的前端工作流

查看>>

记一次Git异常操作:将多个repository合并到同一repository的同一分支

查看>>

CodeIgniter 3.0 新手捣鼓源码(一) base_url()

查看>>

Chrome 广告屏蔽功能不影响浏览器性能

查看>>

vSphere 6将于2月2日全球同步发表

查看>>

Android状态栏实现沉浸式模式

查看>>

让你的APP实现即时聊天功能

查看>>

iOS 绝对路径和相对路径

查看>>

使用Openfiler搭建ISCSI网络存储

查看>>

IntPtr 转 string

查看>>

学生名单

查看>>

(转) 多模态机器翻译

查看>>

【官方文档】Nginx负载均衡学习笔记(三) TCP和UDP负载平衡官方参考文档

查看>>

矩阵常用归一化

查看>>

Oracle常用函数总结

查看>>

【聚能聊有奖话题】Boring隧道掘进机完成首段挖掘,离未来交通还有多远?

查看>>

USNews大学排名遭美国计算机研究学会怒怼,指排名荒谬要求撤回

查看>>

七大关键数据 移动安全迎来历史转折点

查看>>

盘点物联网网关现有联网技术及应用场景

查看>>